Вибір й оцінка ефективності процедур кодування даних

Реферат

Об’єктом розроблення даної курсової роботи є важливий елемент сфери телекомунікацій та захисту інформації - кодування.

Мета роботи - удосконалити навички вибору й оцінки ефективності процедур кодування даних. В ході роботи роботи аналізується ефективність кодування інформації при формуванні цифрових текстів повідомлення із використанням методу моноалфавітної заміни, методу поліалфавітної заміни та методу підстановки. Також дається оцінка ефективності використаних методів кодування. Досліджується модуляція сигналів, оцінка потенційної пропускної спроможності каналу зв’язку при застосуванні амплітудної дискретизації, при застосуванні безпосереднього розширення смуги пропускання каналу та при застосуванні частотної дискретизації.

Теоретична частина курсової роботи відповідає сучасним загальним тенденціям впровадження та регулювання процесів у телекомунікаційних системах та засобах, а також виражає положення ДСТУ щодо криптографічних методів шифрування.

Обсяг роботи складає ____ сторінок. Наведено 9 таблиць, 5 рисунків, використано 5 літературних джерел. В роботі використовуються наступні скорочення:

ПС - пропускна спроможність,

ПП - посимвольна передача,

ІТМ - інформаційно − телекомунікаційної мережі.

В даній курсовій роботі застосовані такі ключові слова:

Канал зв'язку (англ. channel, data line) - система технічних засобів і середовище поширення сигналів для передачі повідомлень (не лише даних) від джерела до одержувача (і навпаки).

Сигнал - матеріальний об'єкт, що містить у собі або несе інформацію, кодовану у певний спосіб.

Зміст

Вступ

Завдання на курсове проектування

1. Аналіз можливостей багаторівневої амплітудної маніпуляції гармонічних сигналів

1.1 Багаторівнева амплітудна модуляція відеосигналів

1.2 Амплітудна багаторівнева модуляція гармонійних коливань

2. Аналіз ефективності імпульсно кодової маніпуляції (ІКМ)

3. Оцінка можливостей із підвищення потенційної пропускної спроможності каналу зв’язку

3.1 Оцінка можливості підвищення пропускної спроможності за рахунок збільшення співвідношення сигнал/шум

3.2 Оцінка можливості підвищення пропускної спроможності за рахунок розширення смуги пропускання каналу

Висновок

Вступ

Широке застосування комп’ютерної техніки в різних сферах діяльності, бурхливий розвиток комп’ютерних мереж робить все більш актуальними питання захисту інформації від несанкціонованого доступу, оскільки наслідки цього можуть бути непередбачувані.

Незважаючи на те, що захист інформації в комп’ютерних мережах пов’язаний з цілим рядом комплексних заходів, як чисто технічних, так і організаційних, без шифрування інформації неможливо побудувати надійну систему її захисту.

Наукова криптологія (cryptos - таємний, logos - слово) бере початок з роботи К. Шеннона “Теорія зв’язку в секретних системах” (1949 р).

Криптологія поділяється на два напрямки:

1. криптографія - займається пошуком і дослідженням математичних методів перетворення інформації з метою її захисту;

2. криптоаналіз - дослідження можливості розшифровки інформації без знання ключів.

Сучасна криптографія містить у собі чотири основних розділи:

1. симетричні криптосистеми;

2. криптосистеми з відкритим ключем;

3. системи електронного підпису;

4. управління ключами;

Кодування можна визначити як процес подання інформації у вигляді деякої послідовності символів (кодових комбінацій). При цьому таку послідовність, у свою чергу, можна подати (перекодувати) у вигляді сукупностей фізичних сигналів тієї чи іншої природи - акустичних, оптичних, електричних тощо.

Захист інформації за допомогою шифрування є одним з найнадійніших шляхів вирішення проблеми її безпеки, оскільки зашифрована інформація стає доступною лише для того, хто знає, як її розшифрувати, і абсолютно непридатною для стороннього користувача.

Шифрування - оборотний процес приховання інформації.

Сучасні методи шифрування повинні відповідати наступним вимогам:

стійкість шифру протистояти криптоаналізу (криптостійкість) повинна бути такою, щоб розкриття його могло бути здійснене тільки шляхом рішення задачі повного перебору ключів;

криптостійкість забезпечується не секретністю алгоритму шифрування, а секретністю ключа;

шифртекст не повинен істотно перевершувати за об’ємом початкову інформацію;

викривлення, що виникають при шифруванні, не повинні приводити до спотворень і втрат інформації;

час шифрування не повинен бути великим;

вартість шифрування повинна бути узгоджена з вартістю інформації, що закривається.

Криптостійкість шифру є його основним показником ефективності. Вона вимірюється часом або вартістю засобів, необхідних криптоаналітику для отримання початкової інформації по шифр тексту, за умови, що йому невідомий ключ.

Ефективність кодування при формуванні цифрових текстів повідомлення. У загальному випадку шифр заміни здійснює перетворення, при якому літери або якісь інші фрагменти відкритого тексту замінюються відповідними фрагментами шифрованого тексту.

Найпростіший випадок шифрування заміною полягає в тому, що знаки відкритого тексту, записані в одному (первинному) алфавіті, заміняють знаками, що взято із іншого (вторинного) алфавіту, у відповідності з наперед установленим правилом. При цьому один і той же знак на протязі тексту замінюється однаково. Якщо використовується один і той же вторинний алфавіт, то шифр заміни називають моноалфавітним. Якщо вторинних алфавітів декілька, то шифр називають багатоалфавітним. Одним із перших моноалфавітних шифрів заміни вважається полібіанський квадрат. У II столітті до н. е. грецький письменник та історик Полібій винайшов з метою шифрування квадратну таблицю розміром 5*5, заповнену літерами грецького алфавіту у випадковому порядку. При шифруванні чергову літеру відкритого тексту знаходили у цьому квадраті, а у кріптограму записували літеру, розташовану рядком нижче в тому ж стовпчику. Якщо літера знаходилась у нижньому рядку таблиці, то для кріптограми брали саму верхню літеру з того ж стовпчика. Таким чином, основним для будь-якого шифру заміни є поняття алфавіту, який являє собою фіксовану послідовність всіх використовуваних знаків. При цьому фіксується як порядок слідування знаків, так і їх загальна кількість. Знаки алфавіту нумеруються по порядку, починаючи з нуля, тобто 0 ≤ j < m. Таким чином, m являє собою загальну кількість знаків в алфавіті і називається його обсягом. Знаки відкритого тексту теж доцільно нумерувати, починаючи з нуля, тобто 0 ≤ i < n. Тут являє собою загальну кількість знаків у повідомленні.

Завдання на курсове проектування

Для кодування сформувати повідомлення типу: “Я, … (прізвище, ім’я та по-батькові), студент (студентка) за номером за журнальним списком … (номер за журнальним списком прописом) навчальної групи … (номер навчальної групи прописом) ІІДС народився (народилася) … (указати двозначні дату, місяць та рік прописом)".

1 Аналіз ефективності методів модуляції сигналів;

2. Оцінку можливостей із підвищення потенційної пропускної спроможності каналу зв’язку із визначенням практичної пропускної спроможності та її теоретичної межі для заданих умов

Я, Волохович Лілія Сергіївна, студентка за номером за журнальним списком номер п`ять навчальної групи триста сорок п`ять ІІДС народилася сьомого вересня тисяча дев’ятсот дев’яносто першого року

T10 ={223 130 160 194 238 235 238 245 238 226 232 247 160 203 179 235 179 255 160 146 229 240 227 179 191 226 237 224 130 160 241 242 243 228 229 237 242 234 224 160 231 224 160 237 238 236 229 240 238 236 160 231 224 160 230 243 240 237 224 235 252 237 232 236 160 241 239 232 241 234 238 236 160 237 238 236 229 240 160 239 146 255 242 252 160 160 237 224 226 247 224 235 252 237 238 191 160 227 240 243 239 232 160 242 240 232 241 242 224 160 241 238 240 238 234 160 239 146 255 242 252 160 178 178 196 146 160 237 224 240 238 228 232 235 224 241 255 160 241 252 238 236 238 227 238 160 226 229 240 229 241 237 255 160 242 232 241 255 247 224 160 228 229 226 146 255 242 241 238 242 160 228 229 226 146 255 237 238 241 242 238 160 239 229 240 248 238 227 238 160 240 238 234 243}

T2={11011111 10000010 10100000 11000010 11101110 11101011 11101110 11110101 11101110 11100010 11101000 11110111 10100000 11001011 10110011 11101011 10110011 11111111 10100000 10010010 11100101 11110000 11100011 10110011 10111111 11100010 11101101 11100000 10000010 10100000 11110001 11110010 11110011 11100100 11100101 11101101 11110010 11101010 11100000 10100000 11100111 11100000 10100000 11101101 11101110 11101100 11100101 11110000 11101110 11101100 10100000 11100111 11100000 10100000 11100110 11110011 11110000 11101101 11100000 11101011 11111100 11101101 11101000 11101100 10100000 11110001 11101111 11101000 11110001 11101010 11101110 11101100 10100000 11101101 11101110 11101100 11100101 11110000 10100000 11101111 10010010 11111111 11110010 11111100 10100000 10100000 11101101 11100000 11100010 11110111 11100000 11101011 11111100 11101101 11101110 10111111 10100000 11100011 11110000 11110011 11101111 11101000 10100000 11110010 11110000 11101000 11110001 11110010 11100000 10100000 11110001 11101110 11110000 11101110 11101010 10100000 11101111 10010010 11111111 11110010 11111100 10100000 10110010 10110010 11000100 10010010 10100000 11101101 11100000 11110000 11101110 11100100 11101000 11101011 11100000 11110001 11111111 10100000 11110001 11111100 11101110 11101100 11101110 11100011 11101110 10100000 11100010 11100101 11110000 11100101 11110001 11101101 11111111 10100000 11110010 11101000 11110001 11111111 11110111 11100000 10100000 11100100 11100101 11100010 10010010 11111111 11110010 11110001 11101110 11110010 10100000 11100100 11100101 11100010 10010010 11111111 11101101 11101110 11110001 11110010 11101110 10100000 11101111 11100101 11110000 11111000 11101110 11100011 11101110 10100000 11110000 11101110 11101010 11110011}

Аналіз дворівневих видів модуляції.

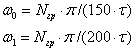

1. Як базовий сигнал для кодування повідомлення використати послідовність позитивних прямокутних відеоімпульсів “1” (логічних одиниць) чи “0” (логічних нулів) із заданою в табл. амплітудою А (див. випадок АМ), тривалістю ![]() с та періодом

с та періодом ![]() мкс. В цих виразах Nсп - номер Вашого прізвища за загальним журнальним списком,

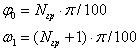

мкс. В цих виразах Nсп - номер Вашого прізвища за загальним журнальним списком, ![]() - номер Вашої навчальної групи.

- номер Вашої навчальної групи.

Відмітити часові параметри (![]() ,

, ![]() ) одного відеосигналу - базового сигналу. Визначити можливу швидкість їх посимвольної передачі

) одного відеосигналу - базового сигналу. Визначити можливу швидкість їх посимвольної передачі ![]() симв/с.

симв/с.

Аналіз дворівневих видів модуляції.

055 = 0000. 0101. 0101

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

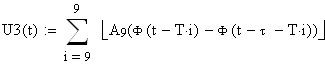

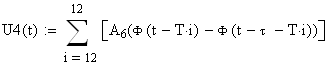

2. Здійснити моделювання модуляції заданої послідовності відеосигналів гармонійними функціями![]() = Asin (ωt + φ) згідно кожного із варіантів по наведеній нижче табл. із застосуванням дворівневих АМ, ЧМ, чи ФМ, де вид модуляції та параметри сигналу A, ω, φ визначаються із умов, зазначених нижче в таблиці параметрів сигналів.

= Asin (ωt + φ) згідно кожного із варіантів по наведеній нижче табл. із застосуванням дворівневих АМ, ЧМ, чи ФМ, де вид модуляції та параметри сигналу A, ω, φ визначаються із умов, зазначених нижче в таблиці параметрів сигналів.

Із використанням засобів вбудованих функцій MathCAD отримати моделі цих радіосигналів у в часовій та частотній областях. Вивести їх на екран та занести у пояснювальну записку.

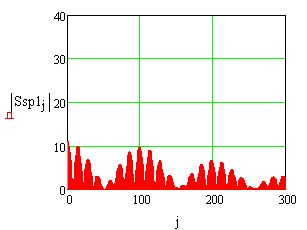

3. Проаналізувати спектри сигналів по пп. 1 та 2, визначити їх ширину та зробити висновки щодо можливостей використання параметрів відповідних сигналів для передачі інформаційних сигналів та об’єктів в каналах із використанням дротяних, оптоволоконних та радіоканалів.

Таблиця параметрів сигналів

№ варіанту сигналу | Вид модуля-ції | Параметри сигналу | ||

A (В) | ω (рад/с) | φ (рад) | ||

| 1 | АМ |

| ω = | φ = 0 |

| 2 | ЧМ |

|

| φ = π∙ (Nсп mod 3 +1) /8 |

| 3 | ФМ |

| ω = Nсп∙π/ |

|

Подобные работы: