Модели угроз безопасности систем и способы их реализации, определение критериев уязвимости и устойчивости систем к деструктивным воздействиям, разработка методов и средств мониторинга для выявления фактов применения несанкционированных информационных возд

министерство образования

российской федерации

Воронежский государственный технический университет

Кафедра «Системы информационной безопасности»

р е ф е р а т

по дисциплине: «Введение в специальность»

на тему: «Модели угроз безопасности систем и способы их реализации, определение критериев уязвимости и устойчивости систем к деструктивным воздействиям, разработка методов и средств мониторинга для выявления фактов применения несанкционированных информационных воздействий, разработка методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности»

Выполнил: студент группы КБ-021

Ларин Александр Владимирович

Принял: д. т. н., проф.

Остапенко Александр Григорьевич

Воронеж 2002

МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ СИСТЕМ И СПОСОБЫ ИХ РЕАЛИЗАЦИИ, ОПРЕДЕЛЕНИЕ КРИТЕРИЕВ УЯЗВИМОСТИ И УСТОЙЧИВОСТИ СИСТЕМЫ К ДЕСТРУКТИВНЫМ ВОЗДЕЙСТВИЯМ, РАЗРАБОТКА МЕТОДОЛОГИИ И СРЕДСТВ МОНИТОРИНГА ДЛЯ ВЫЯВЛЕНИЯ ФАКТОВ ПРИМЕНЕНИЯ НЕСАНКЦИОНИРАВАННЫХ ИНФОРМАЦИОННЫХ ВОЗДЕЙСТВИЙ, РАЗРАБОТКА МЕТОДОЛОГИИ И МЕТОДИЧЕСКОГО АППАРАТА ОЦЕНКИ УЩЕРБА ОТ ВОЗДЕЙСТВИЙ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.

студ. А.В. Ларин, д-р техн. наук, проф. А. Г. Остапенко

В настоящем реферате осуществлен анализ моделей угроз безопасности систем и способов их реализации, определены критерии уязвимости и устойчивости систем к деструктивным воздействиям, рассмотрены системы мониторинга фактов применения несанкционированных информационных воздействий, а также проведен анализ методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности.

СОДЕРЖАНИЕ

Стр.

1. ОБЩАЯ ХАРАКТЕРИСТИКА РАБОТЫ………………………………………………….4

1. 1. Актуальность темы…………………………...………………………………………….4

1. 2. Цель работы……………………………………...………………………………………..6

1. 3. Задачи работы……………………………………...…………………………………..…7

2. ОСНОВНОЕ СОДЕРЖАНИЕ…………………………………………………………..……8

2. 1. Модели угроз безопасности систем и способы их реализации………………...……8

2. 2. Определение критериев уязвимости и устойчивости систем к деструктивным

воздействиям..…………………………………………………………………………...……17

2. 3. Разработка методов и средств мониторинга для выявления фактов применения

несанкционированных информационных воздействий………………………………...19

2. 4. Разработка методов и методологии аппарата оценки ущерба от воздействий

угроз информационной безопасности……………………………………………………...22

3. ОСНОВНЫЕ РЕЗУЛЬТАТЫ РАБОТЫ………………………………………………......26

4. СПИСОК ИСПОЛЬЗОВАННЫХ ИНФОРМАЦИОННЫХ ИСТОЧНИКОВ……….27

1. ОБЩАЯ ХАРАКТЕРИСТИКА РАБОТЫ

1. 1. Актуальность работы

Все больше в прошлое уходит бесполезное нагромождение различных средств защиты, которое стало «модным» в результате реакции на первую волну страха перед компьютерными преступлениями. К тому, что защита информации должна носить комплексный характер, все начинают постепенно привыкать. При этом компании-заказчики больше не хотят выбрасывать деньги на ветер, они хотят приобретать только то, что им действительно необходимо для построения надежной системы защиты информации. Но организация обеспечения безопасности информации должна не просто носить комплексный характер, а еще и основываться на глубоком анализе возможных негативных последствий. При этом важно не упустить какие-либо существенные аспекты.

Принятый в настоящее время курс на вступление России в ВТО и другие влиятельные международные организации заметно способствует формированию положительного образа нашей страны на международной арене. Однако этот процесс требует и гармонизации стандартов в различных областях деятельности, в том числе и в области информационной безопасности. Таки образом, признание на территории России наиболее распространенных в мире стандартов в области информационных технологий, в области защиты информации – это естественный и обязательный шаг на пути продвижения в избранном направлении.

Процесс признания в России международных стандартов по защите информации не является обособленным исключительным решением, а становится естественной составной частью реформирования всей системы стандартизации. В настоящее время в России наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий, из них около 30 затрагивают вопросы защиты информации.

Одним из наиболее значимых является стандарт ИСО/МЭК 15408–99 «Критерии оценки безопасности информационных технологий», более известный как «Общие критерии». Этот стандарт дает новую методологию формирования требований по безопасности информационных технологий, отвечающих современному уровню их развития, и методологию оценки безопасности продуктов и систем информационных технологий.

Но вся идеология этого стандарта построена на необходимости глубокого изучения и анализа существующей обстановки и, особенно, выявлении актуальных угроз информационной безопасности. При этом должны быть оценены все угрозы, с которыми можно столкнуться, и выбраны только те, которые могут повлиять на безопасность информации. Стандарт предполагает, что при описании угроз должны быть идентифицированы источники этих угроз, методы воздействия, уязвимости, присущие объекту и многое другое.

Именно поэтому выбор правильной методологии оценки возможных угроз информационной безопасности является одним из основных направлений при переходе к международным требованиям.

Оценивать опасность можно по-разному. Можно, например, ждать каких-либо проявлений угроз, оценивать эти проявления, определять пути ликвидации и ждать следующего проявления. Однако, этот вариант дорог и, по всей вероятности, вряд ли вызовет энтузиазм у собственников защищаемой информации. Можно попробовать учиться на чужих ошибках, но, из-за большой латентности нарушений компьютерной безопасности, этот вариант не всегда сможет дать объективную картину.

Самым разумным остается сначала представить все возможные варианты угроз, а затем отобрать наиболее применимые к конкретному случаю. Здесь опять-таки альтернатива: либо использовать накопленный банк данных уже случившихся вариантов проявлений угроз (и не быть до конца уверенным, что все варианты уже были), либо попытаться создать методологический инструмент формирования поля возможных проявлений угроз, основанный на изучении всех влияющих факторов и позволяющий рассмотреть все возможные, даже самые маловероятные варианты.

Такая методология анализа и оценки возможностей реализации угроз информационной безопасности должна быть основана на построении модели угроз, классификации, анализе и оценки источников угроз, уязвимостей (факторов) и методов реализации.

1. 2. Цель работы

Целью данного реферата является рассмотрение моделей угроз безопасности систем и способов их реализации, анализировать критерии уязвимости и устойчивости систем к деструктивным воздействиям, описать средства мониторинга для выявления фактов применения несанкционированных информационных воздействий, рассмотреть характер разработки методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности.

1.3. Задачи работы

Для достижения поставленной цели необходимо решить следующие задачи:

1. Описать основные модели угроз безопасности систем и способов их реализации.

2. Системно анализировать критерии уязвимости систем к деструктивным воздействиям.

3. Описать некоторые средства мониторинга для выявления фактов применения несанкционированных информационных воздействий.

4. Довести до читателя сведения о методологии оценки ущерба от воздействий угроз информационной безопасности.

2.ОСНОВНОЕ СОДЕРЖАНИЕ

2.1. Модели угроз безопасности систем и способы их реализации

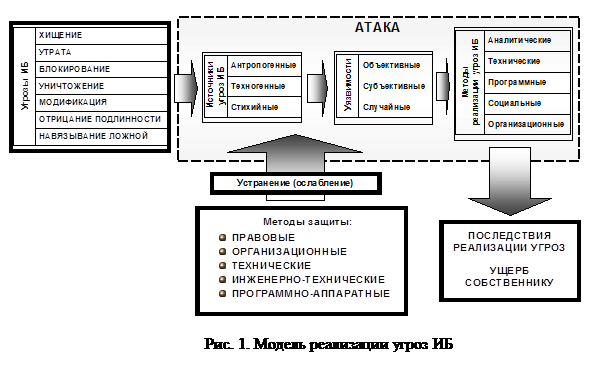

Моделирование процессов нарушения информационной безопасности целесообразно осуществлять на основе рассмотрения логической цепочки: «угроза – источник угрозы – метод реализации – уязвимость – последствия» (рис. 1.).

В ходе анализа необходимо убедиться, что все возможные источники угроз идентифицированы, все возможные уязвимости идентифицированы и сопоставлены с идентифицированными источниками угроз, всем идентифицированным источникам угроз и уязвимостям (факторам) сопоставлены методы реализации.

При этом важно иметь возможность, при необходимости, не меняя самого методического инструментария, вводить новые виды источников угроз, методов реализации, уязвимостей, которые станут известны в результате развития знаний в этой области /2/.

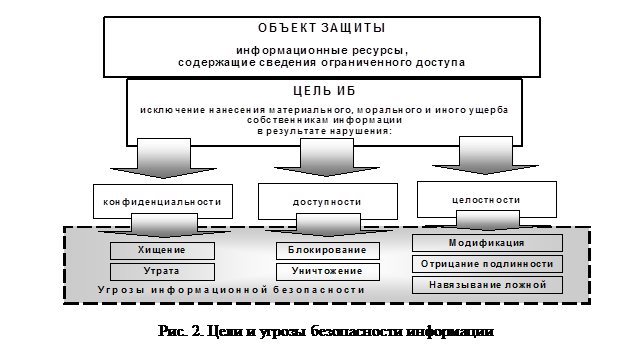

Как видно, анализ негативных последствий реализации угроз предполагает обязательную идентификацию (например, присвоение уникального кода) возможных источников угроз, уязвимостей, способствующих их проявлению и методов реализации, то есть классификацию (рис. 2.).

Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также явиться следствием независящим от субъекта проявлений.Угроз не так уж и много.

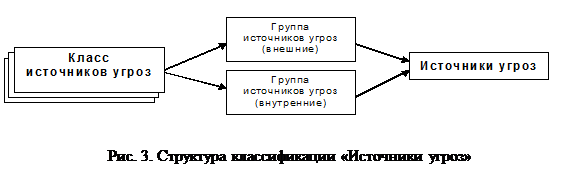

Все источники угроз можно разделить на классы, обусловленные типом носителя, классы делятся на группы по местоположению (рис. 3.).

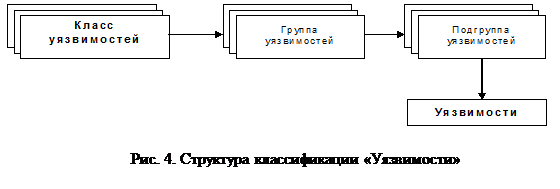

Уязвимости также можно разделить на классы по принадлежности к источнику уязвимостей, классы на группы и подгруппы по проявлениям (рис. 4.).

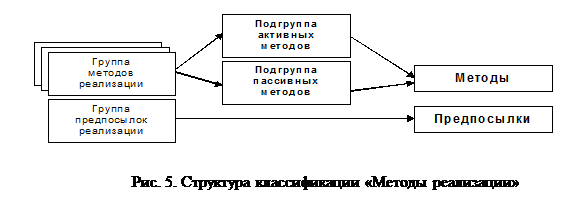

Методы реализации можно разделить на группы по способам реализации (рис. 5.). При этом необходимо учитывать, что само понятие «метод», применимо только при рассмотрении реализации угроз антропогенными источниками. Для техногенных и стихийных источников, это понятие трансформируется в понятие «предпосылка».

Классификация возможностей реализации угроз, то есть атак, представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки.

Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получения промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае не совпадения целей атаки с целью реализации угрозы, сама атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, то есть как «подготовка к совершению» противоправного действия.

Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации.

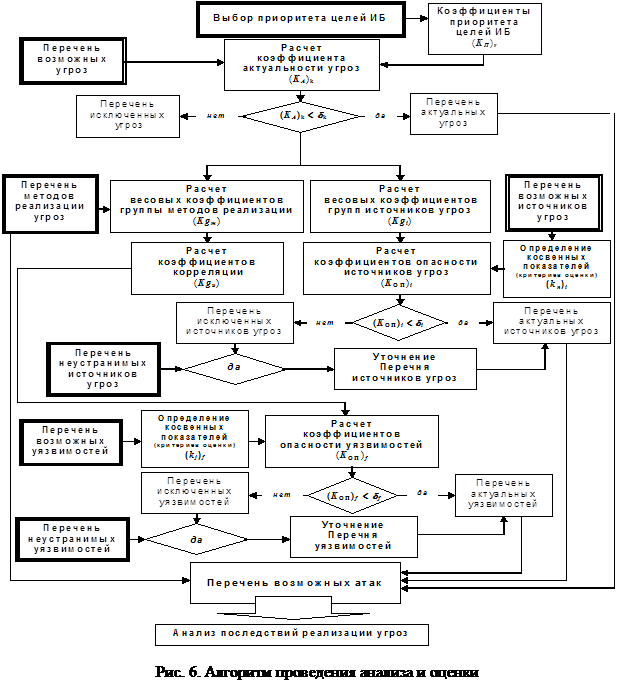

Сам подход к анализу и оценке состояния безопасности информации основывается на вычислении весовых коэффициентов опасности для источников угроз и уязвимостей, сравнения этих коэффициентов с заранее заданным критерием и последовательном сокращении (исключении) полного перечня возможных источников угроз и уязвимостей до минимально актуального для конкретного объекта.

Исходными данными для проведения оценки и анализа служат результаты анкетирования субъектов отношений, направленные на уяснение направленности их деятельности, предполагаемых приоритетов целей безопасности, задач, решаемых АС и условий расположения и эксплуатации объекта /5/.

Благодаря такому подходу возможно:

1. установить приоритеты целей безопасности для субъекта отношений;

2. определить Перечень актуальных источников угроз;

3. определить Перечень актуальных уязвимостей;

4. оценить взаимосвязь угроз, источников угроз и уязвимостей;

5. определить Перечень возможных атак на объект;

6. описать возможные последствия реализации угроз.

Результаты проведения оценки и анализа могут быть использованы при выборе адекватных оптимальных методов парирования угрозам, а также при аудите реального состояния информационной безопасности объекта для целей его страхования.

В литературе, посвященной вопросам защиты информации можно найти различные варианты моделей угроз безопасности информации. Это объясняется стремлением более точно описать многообразные ситуации воздействия на информацию и определить наиболее адекватные меры парирования. В принципе, можно пользоваться любой понравившейся моделью, необходимо только убедиться, что она описывает максимально большое число факторов, влияющих на безопасность информации. Но прежде всего надо помнить, что пользователю, то есть потребителю информации и информационных услуг, оказываемых корпоративной сетью, глубоко без разницы не получит он информацию вовремя, получит ее в искаженном виде или вообще потеряет по вине неправильной работы технических средств, пожара в серверном зале или за счет действий злоумышленника. Итог для него во всех случаях одинаков - понесенные убытки (моральные или материальные).

Что же такое угроза безопасности информации? Это - действие, направленное против объекта защиты, проявляющееся в опасности искажений и потерь информации.

Необходимо также учитывать, что источники угроз безопасности могут находиться как внутри фирмы - внутренние источники, так и вне ее - внешние источники. Такое деление оправдано потому, что для одной и той же угрозы (например, кража) методы парирования для внешних и внутренних источников будут разными.

При составлении модели угроз использовались различные широко используемые в настоящее время варианты моделей, разработанные специалистами в области защиты информации государственных и негосударственных научных учреждений. Исходя из проведенного анализа, все источники угроз безопасности информации, циркулирующей в корпоративной сети можно разделить на три основные группы /7/:

I. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)

II. Угрозы, обусловленные техническими средствами (техногенные угрозы)

III. Угрозы, обусловленные стихийными источниками

Первая группа наиболее обширна и представляет наибольший интерес с точки зрения организации парирования этим угрозам, так как действия субъекта всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия этим угрозам управляемы и напрямую зависят от воли организаторов защиты информации.

Субъекты, действия которых могут привести к нарушению безопасности информации могут быть как внешние:

1. криминальные структуры;

2. рецидивисты и потенциальные преступники;

3. недобросовестные партнеры;

4. конкуренты;

5. политические противники;

так и внутренние:

1. персонал учреждения;

2. персонал филиалов;

3. лица с нарушенной психикой;

4. специально внедренные агенты.

Основываясь на результатах международного и российского опыта, действия субъектов могут привести к ряду нежелательных последствий, среди которых применительно к корпоративной сети, можно выделить следующие:

1. Кража

а) технических средств (винчестеров, ноутбуков, системных блоков);

б) носителей информации (бумажных, магнитных, оптических и пр.);

в) информации (чтение и несанкционированное копирование);

г) средств доступа (ключи, пароли, ключевая документация и пр.).

2. Подмена (модификация)

а) операционных систем;

б) систем управления базами данных;

в) прикладных программ;

г) информации (данных), отрицание факта отправки сообщений;

д) паролей и правил доступа.

3. Уничтожение (разрушение)

а) технических средств (винчестеров, ноутбуков, системных блоков);

б) носителей информации (бумажных, магнитных, оптических и пр.);

в) программного обеспечения (ОС, СУБД, прикладного ПО)

г) информации (файлов, данных)

д) паролей и ключевой информации.

4. Нарушение нормальной работы (прерывание)

а) скорости обработки информации;

б) пропускной способности каналов связи;

в) объемов свободной оперативной памяти;

г) объемов свободного дискового пространства;

д) электропитания технических средств;

5. Ошибки

а) при инсталляции ПО, ОС, СУБД;

б) при написании прикладного ПО;

в) при эксплуатации ПО;

г) при эксплуатации технических средств.

6. Перехват информации (несанкционированный)

а) за счет ПЭМИ от технических средств;

б) за счет наводок по линиям электропитания;

в) за счет наводок по посторонним проводникам;

г) по акустическому каналу от средств вывода;

д) по акустическому каналу при обсуждении вопросов;

е) при подключении к каналам передачи информации;

ж) за счет нарушения установленных правил доступа (взлом).

Вторая группа содержит угрозы менее прогнозируемые, напрямую зависящие от свойств техники и поэтому требующие особого внимания. Технические средства, содержащими потенциальные угрозы безопасности информации так же могут быть внутренними:

1. некачественные технические средства обработки информации;

2. некачественные программные средства обработки информации;

3. вспомогательные средства (охраны, сигнализации, телефонии);

4. другие технические средства, применяемые в учреждении;

и внешними:

1. средства связи;

2. близко расположенные опасные производства;

3. сети инженерных коммуникации (энерго-, водоснабжения, канализации);

4. транспорт.

Последствиями применения таких технических средств, напрямую влияющими на безопасность информации могут быть:

1. Нарушение нормальной работы

а) нарушение работоспособности системы обработки информации;

б) нарушение работоспособности связи и телекоммуникаций;

в) старение носителей информации и средств ее обработки;

г) нарушение установленных правил доступа;

д) электромагнитное воздействие на технические средства.

2. Уничтожение (разрушение)

а) программного обеспечения, ОС, СУБД;

б) средств обработки информации (броски напряжений, протечки);

в) помещений

г) информации (размагничивание, радиация, протечки и пр.);

д) персонала.

3. Модификация (изменение)

а) программного обеспечения. ОС, СУБД;

б) информации при передаче по каналам связи и телекоммуникациям.

Третью группу составляют угрозы, которые совершенно не поддаются прогнозированию и поэтому меры их парирования должны применяться всегда. Стихийные источники, составляющие потенциальные угрозы информационной безопасности, как правило, являются внешними по отношению к рассматриваемому объекту и под ними понимаются, прежде всего, природные катаклизмы:

1. пожары;

2. землетрясения;

3. наводнения;

4. ураганы;

5. другие форс-мажорные обстоятельства;

6. различные непредвиденные обстоятельства;

7. необъяснимые явления.

Эти природные и необъяснимые явления так же влияют на информационную безопасность, опасны для всех элементов корпоративной сети и могут привести к следующим последствиям:

1. Уничтожение (разрушение)

а) технических средств обработки информации;

б) носителей информации;

в) программного обеспечения (ОС, СУБД, прикладного ПО);

г) информации (файлов, данных);

д) помещений;

е) персонала.

2. Исчезновение (пропажа)

а) информации в средствах обработки;

б) информации при передаче по телекоммуникационным каналам;

в) носителей информации;

г) персонала.

Даже первичный анализ приведенного перечня угроз безопасности информации, показывает, что для обеспечения комплексной безопасности необходимо принятие как организационных, так и технических решений парирования. Такой подход позволяет дифференцировано подойти к распределению материальных ресурсов, выделенных на обеспечение информационной безопасности.

Необходимо отметить, что оценить весовые коэффициенты каждой угрозы достаточно затруднительно из-за высокой латентности их проявлений и отсутствия вразумительной статистики по этому вопросу. Поэтому в современной литературе можно найти различные шкалы оценок. Вместе с тем, на основе анализа, проводимого различными специалистами в области компьютерных преступлений и собственными наблюдениями, по частоте проявления угрозы безопасности можно расставить так:

1. кража (копирование) программного обеспечения

2. подмена (несанкционированный ввод) информации

3. уничтожение (разрушение) данных на носителях информации

4. нарушение нормальной работы (прерывание) в результате вирусных атак

5. модификация (изменение) данных на носителях информации

6. перехват (несанкционированный съем) информации

7. кража (несанкционированное копирование) ресурсов

8. нарушение нормальной работы (перегрузка) каналов связи

9. непредсказуемые потери.

Несмотря на предложенную градацию (примем ее только к сведению) для простоты будем считать, что каждая угроза может себя рано или поздно проявить и, поэтому, все они равны, то есть при построении модели принято, что весовые коэффициенты каждой угрозы равны 1.

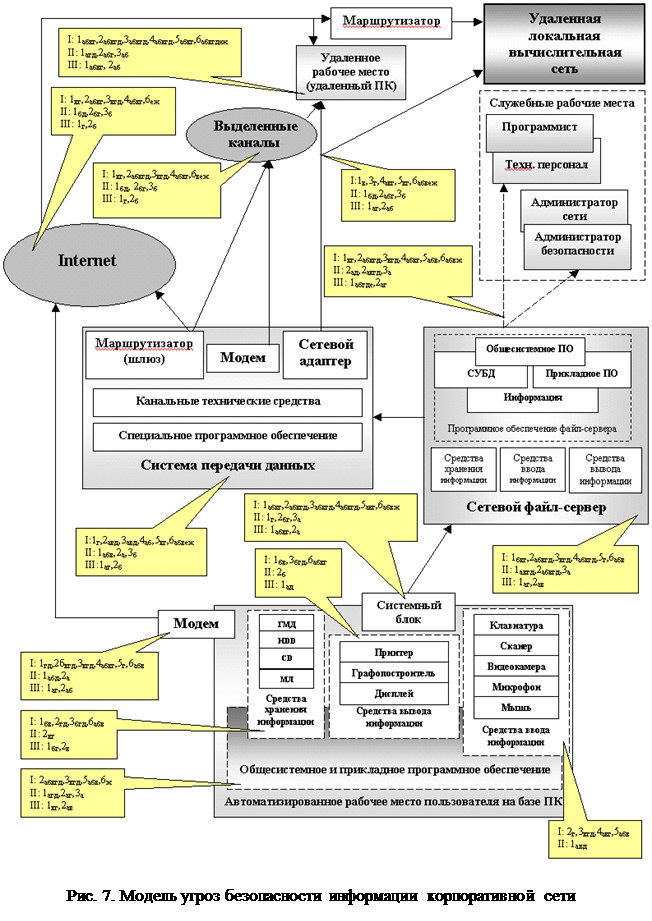

Описав состав угроз безопасности информации, мы еще не решили проблемы моделирования их воздействия. Все эти угрозы по-разному проявляются в каждой точке корпоративной сети. Поэтому попробуем оценить, исходя из обычной логики, в какой точке какая угроза представляет наибольшую опасность (рис. 7).

Наложение угроз безопасности информации на модель корпоративной сети позволяет в первом приближении оценить их опасность и методом исключения определить наиболее актуальные для конкретного объекта защиты. Кроме того, можно в первом приближении оценить объемы необходимых работ и выбрать магистральное направление по обеспечению защиты информации.

Следствием реализации выявленных угроз безопасности информации, в конечном счете, может стать ущемление прав собственника (пользователя) информации или нанесение ему материального ущерба, наступившее в результате:

1. уничтожения информации из-за нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных технических (например, размагничивающих генераторов), программных (например, логических бомб) средств воздействия, осуществляемого конкурентами, персоналом учреждения или его филиалов, преступными элементами или поставщиками средств обработки информации в интересах третьих лиц;

2. модификации или искажения информации вследствие нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных программных (например, лазеек) средств воздействия, осуществляемого конкурентами, персоналом учреждения, поставщиками средств обработки информации в интересах третьих лиц;

3. хищения информации путем подключения к линиям связи или техническим средствам, за счет снятия и расшифровки сигналов побочных электромагнитных излучений, фотографирования, кражи носителей информации, подкупа или шантажа персонала учреждения или его филиалов, прослушивания конфиденциальных переговоров, осуществляемого конкурентами, персоналом учреждения или преступными элементами, несанкционированного копирования информации, считывания данных других пользователей, мистификации (маскировки под запросы системы), маскировки под зарегистрированного пользователя, проводимых обслуживающим персоналом автоматизированной системы, хищение информации с помощью программных ловушек;

4. махинаций с информацией путем применения программных, программно-аппаратных или аппаратных средств, осуществляемых в интересах третьих лиц поставщиками средств обработки информации или проводимых персоналом учреждения, а также путем подделки электронной подписи или отказа от нее.

2. 2. Определение критериев уязвимости и устойчивости систем к деструктивным воздействиям

Анализ уязвимости - необходимый этап в создании эффективной системы охраны. По его результатам разрабатываются проектные варианты технических комплексов безопасности. Рассмотрим методику создания инженерных моделей и оценки показателей уязвимости и эффективности системы защиты. Все эти сведения помогут руководителям решать проблемы обеспечения безопасности объектов.

Системный подход - как инструмент оптимизации и снижения риска ошибочных решений - требует, чтобы созданию новой или модернизации уже имеющейся системы предшествовало обоснование проектных и организационных решений. Для систем охраны основу такого обоснования составляет анализ уязвимости объекта. Под уязвимостью объекта понимается степень его незащищенности к воздействию нарушителей. Она противоположна эффективности охраны (защиты) объекта, степени его защищенности от нанесения ущерба нарушителями.

Анализ уязвимости объекта проводится с целью определения возможных последствий воздействия нарушителей на элементы объекта, оценки показателей уязвимости объекта (эффективности охраны), выявления слабых мест и недостатков существующей системы охраны или рассматриваемых проектных вариантов системы, а в итоге - выбора наилучшего варианта системы охраны для конкретного объекта /3/.

Анализ уязвимости объекта включает:

1. разработку модели нарушителей;

2. выделение и категорирование особо важных зон объекта;

3. оценку показателей уязвимости;

4. определение слабых мест и недостатков в системе охраны.

Модель нарушителей

Модель нарушителей определяет:

1. категории (типы) нарушителей, которые могут воздействовать на объект;

2. цели, которые могут преследовать нарушители каждой категории, возможный количественный состав, используемые инструменты, принадлежности, оснащение, оружие и проч.;

3. типовые сценарии возможных действий нарушителей, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе.

Следует учитывать как внешних нарушителей, проникающих на территорию, в зоны, здания и помещения объекта извне, так и внутренних, т.е. из числа штатного персонала объекта или из числа посетителей, имеющих возможность легальным путем получить пропуск либо допуск на объект. Естественно, необходимо учитывать в модели возможность сговора и совместных действий внешних и внутренних нарушителей.

В модель нарушителей следует включать максимально исчерпывающие сведения о действиях нарушителей. Целесообразно также оценивать степени возможности или субъективные вероятности использования нарушителями каждой выделенной категории сценариев и способов действий. Для получения указанных оценок применяются специальные модели и методики, использующие методы экспертных оценок.

Конечно, для определенных объектов вполне допустимо исключить из рассмотрения некоторые категории и маловероятные способы действий нарушителей. Но лучше все же в модели максимально полно описать и охарактеризовать всех потенциально возможных нарушителей, включая и гипотетических, четко указать, какие категории и способы действий исключаются из рассмотрения для данного объекта сегодня и на каких основаниях.

При этом остается возможность впоследствии уточнить прежние взгляды и усилить охрану с учетом более опасных нарушителей.

Модель нарушителей может иметь разную степень детализации.

Содержательная модель нарушителей отражает систему принятых руководством объекта, ведомства взглядов на контингент потенциальных нарушителей, причины и мотивацию их действий, преследуемые цели и общий характер действий в процессе подготовки и совершения акций воздействия.

Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе.

Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны.

Для объекта необходимо определить все зоны и помещения, при проникновении в которые нарушители могут нанести объекту ущерб определенной категории. Эти зоны, здания и помещения являются целевыми зонами нарушителей. К ним относятся зоны доступа к особо ценным материалам, оборудованию, носителям информации, а также применения огневых или диверсионных средств и проч.

Указанные зоны следует разделить по категориям ущерба. Примерами категорий ущерба являются: неприемлемый ущерб, когда нарушители могут вызвать крупную аварию, похитить особо важные документы, информацию, оборудование; существенный ущерб, когда последствия хищения или диверсии парализуют работу объекта на определенное время; материальный ущерб (большой, средний, малый), когда последствиями будут материальные потери соответствующих масштабов. Категории ущерба упорядочиваются по своей опасности. В целом же категорию зданий и объекта определяет самая опасная категория ущерба особо важных зон в здании и на объекте.

Показателями уязвимости объекта и его особо важных зон являются степень уязвимости в порядковой шкале оценок (пример степеней: очень высокая, высокая, средняя, ниже средней, низкая) или вероятность успешного воздействия нарушителей Рв в вероятностной шкале. Обратным показателем по отношению к показателю уязвимости является показатель устойчивости системы - степень защищенности объекта (зоны) или вероятность обезвреживания нарушителей Ро до нанесения объекту ущерба. Эти показатели связаны соотношением Рв= 1-Pо, поэтому при анализе можно использовать любой из них.

Для оценки показателей уязвимости (устойчивости) используются методы математического моделирования, для чего разрабатываются специальные модели и методики. Модель оценки представляет собой формализованный алгоритм расчета указанных показателей. Методика определяет порядок подготовки и ввода исходных данных, получения и представления результатов оценок. Современные модели оценки реализуются в виде компьютерных программ-приложений.

На сегодняшний день известны модели и методики оценки показателей уязвимости (устойчивости), разработанные в США, других странах. Есть такие модели и в ряде ведомств России, но последние носят внутриведомственный характер и не нашли еще широкого применения и признания.

Практика применения подобных моделей показала, что они весьма удобны и полезны при обосновании проектных решений. Уже сам процесс создания и применения моделей оценки, анализа получаемых результатов дает исключительно богатую информацию для специалистов. Едва ли не главное в использовании моделей - формализация процедур оценок и анализа, снижения субъективности в оценках, ясное представление эффекта реализации конкретной системы охраны. Лучше всего иметь набор моделей оценки, использующих различные методы расчета и моделирования, уровни детализации и представления структуры объекта и исходных данных.

2. 3. Разработка методов и средств мониторинга для выявления фактов применения несанкционированных информационных воздействий

Доктрина информационной безопасности Российской Федерации к специфическим направлениям обеспечения информационной безопасности относит разработку эффективной системы мониторинга объектов повышенной опасности, нарушение функционирования которых может привести к возникновению чрезвычайных ситуаций, и прогнозирования чрезвычайных ситуаций. Рассмотрим одну из таких систем.

С ростом популярности Интернета, электронная почта остается важнейшим средством коммуникаций. На ее долю приходится более половины всего сетевого трафика. Электронная почта имеет все необходимые качества для того, чтобы быть самым популярным средством связи: низкая стоимость, простота использования, большое количество пользователей. Удобство обмена информацией с помощью электронной почты сделали это средство коммуникации самым распространенным видом связи для большинства организаций.

Однако, наряду с многочисленными преимуществами, существует ряд рисков, связанных с использованием электронной почты, которые могут привести к значительному снижению эффективности работы организации, потере значимой информации.

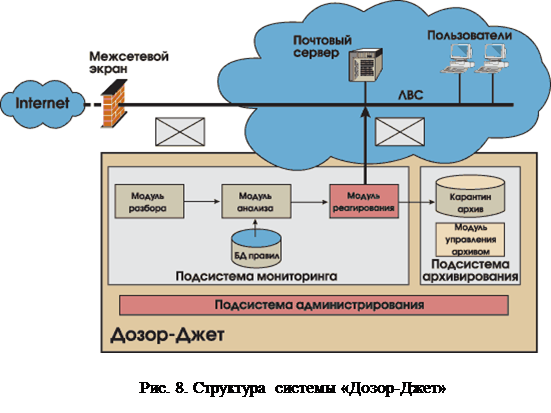

Система мониторинга и архивирования почтовых сообщений (СМАП) "Дозор-Джет" представляет собой специализированное программное средство, позволяющее реализовать корпоративную политику использования электронной почты в части обеспечения информационной безопасности.

"Дозор-Джет" позволяет решить ряд проблем, связанных с неконтролируемым использованием электронной почты, таких как:

1. Утечка конфиденциальной информации;

2. Передача сообщений неприемлемого содержания;

3. Передача потенциально опасных вложений, вирусов и вредоносных кодов;

4. Передача неприемлемых вложений — большого размера, нежелательного формата и т.д.;

5. Несанкционированные почтовые рассылки ("спам");

6. Ошибочное направление писем;

7. Потери рабочего времени, ресурсов или блокирование почтового сервиса.

Система "Дозор-Джет" осуществляет мониторинг и контроль всех входящих, исходящих и внутренних почтовых сообщений. Мониторинг включает в себя анализ заголовков и структуры сообщений и проверку на наличие в тексте сообщения или прикрепленных файлах разрешенных или запрещенных к использованию в почтовых сообщениях слов или последовательностей слов. Результатом мониторинга может стать, например, задержание подозрительных писем. "Дозор-Джет" позволяет задавать корпоративные правила обработки входящей и исходящей почты, в зависимости от тех или иных предопределенных событий, например:

1. Запрет пересылки файлов формата EXE всем, кроме разработчиков программного обеспечения;

2. Запрет пересылки картинок формата GIF и JPEG всем, кроме сотрудников рекламного отдела;

3. Ограничение на объем и количество присоединенных файлов, направляемых отдельным адресатам;

4. Автоматическое уведомление руководителя подразделения о письмах с определенными пометками или отвечающих поставленным условиям.

Использование гибкой системы фильтрации сообщений позволяет реализовать практически любую схему прохождения электронной почты. Например, возможна так называемая отложенная доставка почтового сообщения, когда решение о доставке конечному пользователю предпринимается только после дополнительного анализа Администратором безопасности и другими системами безопасности (проверка на наличие вирусов, контроль массовой рассылки сообщений рекламного характера, наличие неопознанных (закодированных) вложений и пр.).

Все попадающие в "Дозор-Джет" почтовые сообщения проходят процедуру разбора на составляющие компоненты. При этом происходит разбор как заголовков сообщения (отправитель, получатель, скрытая копия, тело сообщения и пр.), так и всей его структуры, вне зависимости от количества уровней вложенности. Это позволяет анализировать сообщения, содержащие прикрепленные файлы, а также сообщения, которые были несколько раз перенаправлены корреспонден